Sommaire exécutif

L’Internet des objets (IdO) a l’énorme potentiel d’améliorer notre monde. Les projections quant à l’incidence de l’IdO sur Internet et sur l’économie mondiale sont impressionnantes, car elles prédisent une croissance explosive du nombre d’appareils IdO et de leur utilisation dans une vaste gamme de nouvelles applications captivantes.

Dans un même temps, avec les milliards d’appareils, d’applications et de services IdO déjà en usage, en plus du nombre croissant d’éléments mis en ligne, la sécurité de l’IdO revêt une importance capitale. Mal sécurisés, ces appareils et services peuvent servir de points d’entrée de cyberattaques qui compromettent les données sensibles, arment ou arsenalisent les données et menacent la sécurité des utilisateurs.

Ces risques et avantages ont été minutieusement pris en considération par nombre de gouvernements et d’organismes mondiaux, mais étant donné la portée et l’incidence d’Internet à l’échelle internationale, il est essentiel d’aborder sa sécurité de manière collaborative. C’est pour cette raison que fut créé le Processus multipartite canadien : Mettre en avant la sécurité de l’IdO.

Reconnaissant la complexité liée à l’atténuation des risques en matière de cybersécurité issus de la prolifération mondiale de l’IdO et la nécessité d’adopter une politique canadienne en matière de ces risques, Internet Society, en collaboration avec Innovation, Sciences et Développement économique Canada (ISDE), l’Autorité canadienne pour les enregistrements Internet (ACEI), la Clinique d’intérêt public et de politique d’Internet du Canada (CIPPIC) et CANARIE, a entrepris un processus multipartite volontaire afin d’élaborer des recommandations exhaustives pour améliorer la sécurité de l’IdO au Canada.

Cette initiative a réuni un groupe multipartite (issu de la communauté Internet canadienne) pour explorer à la fois la portée des défis et chercher à les résoudre en se concentrant sur des solutions prometteuses. Ce group était guidé par des principes, soit :

- La complexité de la sécurité en matière d’IdO requiert la mise en œuvre d’un processus dynamique et ascendant pour veiller à ce que les résultats obtenus répondent à tous les défis et problèmes actuels et potentiels[1] . L’approche doit offrir une certaine fluidité, en plus d’être définie et peaufinée par l’entremise de discussions avec les intervenants.

- Des normes techniques harmonisées au niveau international sont essentielles pour renforcer la sécurité de l’IdO à long terme, mais il est difficile et chronophage de les obtenir. Les approches en matière de sécurité de l’IdO devraient être initiées au niveau national, tout en collaborant avec d’autres organismes nationaux, régionaux et internationaux.

- En raison de la nature immédiate des risques et de la durée prolongée des développements à long terme, tels que l’amélioration des cadres de politiques et l’élaboration de normes internationales, il importe que les consommateurs soient éduqués dès maintenant et que les entreprises commencent à adopter les meilleures pratiques; on réduira ainsi les risques liés à l’adoption des appareils IdO destinés à la consommation.

L’initiative concernait alors les appareils destinés au grand public plutôt que ceux conçus pour être utilisés en entreprise[2] . Au cours de l’année 2018 et en début de 2019, le groupe multipartite Mettre en avant la sécurité de l’IdO a participé à une série de réunions multipartites en personne, de groupes de discussion et de webinaires, en plus de mener des recherches pour développer les éléments suivants :

- Un ensemble commun de définitions et de références entourant la sécurité des appareils connectés à Internet;

- Des lignes directrices communes pour garantir la sécurité des appareils connectés à Internet tout au long de leur durée de vie, portant notamment sur les processus de création, de fabrication, de communication et de gestion;

- Des recommandations pour éclairer la politique nationale relative à la sécurité de l’IdO au Canada.

Une caractéristique déterminante de l’initiative Processus multipartite canadien : Mettre en avant la sécurité de l’IdO était l’utilisation de l’approche multipartite dans son organisation, sa gouvernance et son processus décisionnel. Les partenaires de l’initiative (le comité de surveillance[3] ) ont assuré la supervision et l’orientation, tandis qu’Internet Society en assurait la gestion. L’Annexe II explore le rôle joué par le modèle multipartite dans ce travail et décrit les principaux enseignements tirés du processus.

Trois groupes de travail thématiques, soit Résilience des réseaux, Étiquetage et Éducation et sensibilisation des consommateurs, furent créés pour éclairer le processus et élaborer des recommandations précises couvrant les aspects techniques, politiques et comportementaux de la sécurité de l’IdO.

Meilleures pratiques, recommandations et prochaines étapes :

Certains aspects de la sécurité de l’IdO sont tellement bien établis qu’ils ont été définis comme des actions de base à entreprendre pour améliorer cette sécurité. Ils comprennent notamment les éléments suivants :

- Les mots de passe ne doivent pas être prédéfinis, universels ou faciles à deviner.

- Les données doivent être transmises et stockées de manière sécurisée à l’aide d’un cryptage renforcé.

- La collecte de données doit être limitée à ce qui est nécessaire au fonctionnement (des appareils).

- Les appareils doivent pouvoir recevoir des mises à jour de sécurité et des correctifs.

- Les fabricants d’appareils doivent informer les consommateurs de toute faille de sécurité.

- Les fabricants d’appareils doivent s’assurer que les consommateurs sont en mesure de réinitialiser tout appareil aux paramètres d’usine en cas de vente ou de transfert.

Au cours d’une année, le groupe multipartite a collaboré avec les groupes de travail pour élaborer les recommandations globales suivantes :

- Le groupe multipartite recommande de mettre davantage l’accent sur les normes internationales. Les normes peuvent fournir des indications claires, vérifiables et crédibles sur la mise en œuvre de la sécurité et de la protection de la vie privée dans toutes les juridictions.

- Les normes concernent des appareils et des entreprises spécifiques, mais il y aura toujours des appareils peu coûteux et de fabrication étrangère qui n’y adhéreront pas; les approches de résilience au niveau du réseau pourront d’ailleurs examiner ce problème. Le groupe multipartite recommande de poursuivre le développement et le déploiement de la passerelle domestique sécurisée de l’Autorité canadienne des enregistrements Internet (ACEI) et de la norme de description de l’usage par le fabricant (MUD) de l’Internet Engineering Task Force (groupe de travail d’ingénierie Internet; IETF).

- Le groupe multipartite recommande de continuer à développer une étiquette conviviale pour le consommateur, parallèlement aux normes internationales. On recommande qu’une étiquette associe des « marques de certification » statiques (telles que CE en Europe, Kitemark au Royaume-Uni, CSA au Canada) et un composant actif (tel qu’un code QR) pouvant véhiculer des informations de sécurité de produit avancées ayant le potentiel d’évoluer au fil des ans.

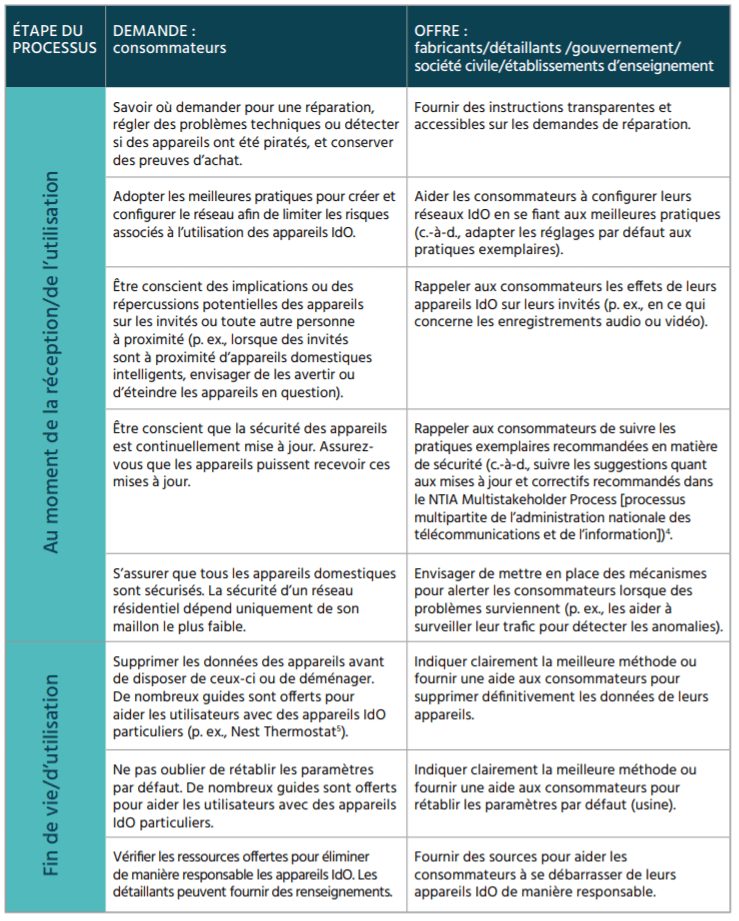

- Le groupe multipartite a élaboré un contenu de base pour l’éducation et la sensibilisation des consommateurs (le cadre de responsabilité partagée). Le groupe recommande que les intervenants canadiens exploitent ce contenu dans le cadre de leurs propres efforts ou campagnes pour sensibiliser les consommateurs et l’industrie. Une campagne financée d’éducation des consommateurs pourrait être organisée par le biais d’un groupe multipartite utilisant le réseau créé par cette initiative canadienne relative à l’IdO.

Les groupes de travail ont également formulé des recommandations plus détaillées pour des groupes d’intervenants spécifiques, identifiées dans les sections suivantes.

Étiquetage des appareils connectés à Internet

Recommandations:

- Développer une étiquette de sécurité pour l’IdO et d’autres produits numériques.

- Adopter des normes pour les tests et l’évaluation des produits IdO afin de faciliter la décision d’achat.

- Promouvoir des programmes de sensibilisation des consommateurs pour les étiquettes et les tests de produits.

- Adopter un cadre réglementaire qui exige des tests et une évaluation formelle des produits.

- Créer un diagramme pouvant être utilisé par les fabricants pour déterminer les exigences ainsi que par les utilisateurs pour comprendre les étiquettes.

Une étiquette de sécurité efficace doit associer le facteur de confiance du consommateur envers les « marques de certification » connues (telles que CE en Europe, Kitemark au Royaume-Uni et CSA au Canada) avec des informations avancées et importantes de sécurité du produit pouvant être mises à jour. L’étiquette doit contenir les informations essentielles sur les tests et la certification officiels du produit, ainsi que sur la manière d’accéder aux informations clés les plus récentes concernant ses fonctionnalités de sécurité ainsi que les considérations d’installation et de déploiement. Des exemples d’étiquettes de sécurité sont présentés à la section 3.3.

Prochaines étapes (recommandées) :

- Approcher d’autres organismes axés sur la sécurité et la confidentialité de l’IdO dans le but de réduire la fragmentation sur le marché afin que les initiatives et les étiquettes évitent de confondre les consommateurs.

- Continuer d’influencer les efforts en matière de normalisation par le biais de l’ISO/CEI pour les normes internationales et des OEN ayant des projets et intérêts similaires.

- Coopérer avec l’OTA (Online Trust Alliance, ou pacte de confiance en ligne) de manière à sensibiliser les fournisseurs clés et les fournisseurs de solutions à la nécessité d’une certification de sécurité et d’étiquettes d’appareils.

- Déterminer le meilleur organisme pour fournir une spécification formelle de l’« étiquette dynamique », p. ex., l’IETF (Internet Engineering Taskforce), ou autre du même genre, et comprenant notamment le développement ultérieur de la proposition d’étiquettes dynamiques (codes QR) en collaboration avec d’autres organismes tels que l’OTA.

- Faire du cadre d’étiquetage volontaire proposé un modèle pour les fabricants d’appareils IdO destinés à la consommation afin de démontrer leur conformité aux lois et réglementations canadiennes en vigueur dans cet espace.

- Tester et évaluer davantage le niveau de certification des applications qui contrôlent les appareils et les services de soutien, en plus de se concentrer sur les appareils mêmes.

- L’élaboration d’un concept d’étiquetage devrait se poursuivre. L’étiquetage peut être intégré comme « contrôle » dans le cadre des normes relatives à la sécurité de l’IdO en cours d’élaboration aux niveaux national ou régional (T200) et international (SC27030).

- Il est nécessaire de mettre en place un cadre réglementaire pour les tests officiels obligatoires des normes et les options de reconnaissance mutuelle entre les normes relatives à l’IdO, semblable au type d’accords régissant les équipements de télécommunication.

Le groupe de travail sur l’étiquetage propose qu’une étiquette de sécurité de produit comprenne les éléments suivants :

- Identification de l’organisation qui supervise ou autorise la certification et les tests formels (par exemple, BSI Kitemark, marque CE, marque CSA).

- Un code lisible par machine lié à un site Web fournissant des informations actualisées sur le produit (c.-à-d., une étiquette dynamique). Le site Web devrait inclure les éléments suivants:

- Modèle de produit ou numéro de version

- Dernier numéro de version du micrologiciel du produit

- Informations les plus récentes en matière de vulnérabilité

- Détails de toute certification/cadre des tests

- Guide de configuration de la sécurité

- Informations concernant la collecte/partage de données

Les informations clés devant se retrouver sur l’étiquette comprennent :

- une mention que le projet a subi des tests et des évaluations formels;

- ’endroit où trouver les informations clés les plus récentes concernant les fonctionnalités de sécurité du produit ainsi que les considérations d’installation et de déploiement.

Les prochaines étapes de la mise en œuvre doivent être réalisées par de nombreux intervenants, notamment :

- les ports de données Data Port IEEE (ressource gratuite de grands ensembles de données à intégrer au processus);

- les fournisseurs, experts en sécurité, consultants;

- la société civile, pour que le point de vue des consommateurs soit intégré à la discussion sur les normes;

- les experts techniques d’ISDE et du gouvernement qui peuvent influencer la discussion sur les normes, et ce afin de prendre en compte les considérations de politique publique, y compris la législation sur les implications et son application.

Éducation et sensibilisation des consommateurs

Le groupe de travail sur l’éducation et la sensibilisation des consommateurs a développé un cadre de responsabilité partagée qui recommande des comportements pour les consommateurs et l’industrie. Afin de sensibiliser davantage ces derniers, le groupe de travail recommande que le groupe de travail sur la mise en œuvre se concentre sur la manière d’utiliser le contenu du cadre, ainsi que les messages correspondants dans les autres groupes de travail.

Prochaines étapes (recommandées) :

- Demander au groupe de travail sur la mise en œuvre de se concentrer sur la diffusion de ces messages, par exemple en convoquant la société civile intéressée, les groupes de défense des consommateurs, les établissements d’enseignement, les ministères du gouvernement canadien tournés vers l’extérieur tels que le Bureau de la consommation, le Centre canadien pour la cybersécurité (CCC), Sécurité publique Canada et le Commissariat à la protection de la vie privée (CPVP).

- Attribuer au groupe de travail sur la mise en œuvre une fonction de coordination à multiples facettes, notamment un réseau dans lequel les intervenants pourraient :

- poursuivre le dialogue et le réseautage pour assurer la cohérence des messages;

- partager les occasions de contribuer aux processus gouvernementaux pertinents (p. ex., consultations, révisions législatives, etc.);

- partager leurs propres efforts éducatifs en cours liés à l’IdO;

- chercher du soutien sur la façon d’impliquer leurs propres membres;

- coordonner l’implication avec l’industrie;

- collaborer afin de mettre sur pied une campagne éducative (incluant la mise en commun des ressources et des canaux de distribution).

Amélioration de la résilience des réseaux

Recommandations:

- Le code de passerelle domestique sécurisée doit être accepté par le projet OpenWRT[6] central. En outre, OpenWRT devrait incorporer par défaut son cadre de sécurité de l’IdO ou encore, il devrait contenir ce cadre lorsqu’il est mis à niveau par les fabricants.

- Des travaux futurs sont nécessaires concernant la résilience des réseaux au niveau de la sécurité de l’IdO, notamment :

- Évaluation de tout nouveau mécanisme de sécurité et d’interaction des utilisateurs. Les nouveaux contrôles d’accès basés sur la MUD représentent une surface d’attaque originale et importante, ce qui fait qu’ils doivent être analysés et testés.

- Poursuite de l’introduction d’un cadre de sécurité ainsi que de l’intégration et de la mise en œuvre :

- des empreintes numériques des appareils;

- du développement automatique de profils MUD;

- du centre d’information MUD;

- du contrôle des accès;

- des contrôles pour utilisateurs (visibilités, permissions, alertes);

- de l’intégration unifiée;

- des techniques de filtrage pour cas de DDoS Open Threat Signaling (rapport de menaces d’attaque par déni de service);

- des procédures de mise en quarantaine et de restauration.

- Développement de normes

- Étiquettes dynamiques : intégration d’étiquettes dynamiques avec l’introduction des réseaux, le MUD et les échanges avec les utilisateurs.

- Avis de soutien/gestion des appareils.

- Gestion des informations d’identification sur les appareils IdO.

- Mise en quarantaine/restauration.

- (Inspiré de MANRS[7]) MARIS (Mutually Agreed Norms for Internet Security) : normes mutuellement convenues de sécurité Internet.Continued global coordination towards standardization, implementation, and adoption

- Continued global coordination towards standardization, implementation, and adoption

Prochaines étapes (recommandées)

- En collaboration avec ses partenaires, l’ACEI poursuivra le développement d’un prototype d’initiative fonctionnelle de passerelle domestique sécurisée et d’interfaces de programmes d’application (API) standard sur :

- l’intégration des passerelles domestiques sécurisées;

- l’intégration et la gestion des appareils IdO;

- la mise en quarantaine de certains appareils;

- la restauration des appareils.

- En collaboration avec des partenaires, l’ACEI tentera d’obtenir deux « mises en œuvre de règles évolutives » distinctes basées sur les API standard.

- L’ACEI, conjointement avec les deux autres groupes de travail, soumettra des ébauches Internet pour l’extension MUD afin de prendre en charge les étiquettes dynamiques, les notifications de confidentialité, l’espace utilisateur, le cadre de gestion des appareils IdO et des authentifiants, et la gestion instantanée.

- L’initiative de passerelle domestique sécurisée de l’ACEI évaluera l’intégration avec l’initiative Web of Things de Mozilla.

- On devra vérifier que le code de passerelle domestique sécurisée de l’ACEI est disponible sur GitHub, qu’il est à source libre et qu’il est accessible gratuitement à tous.

- On devra intégrer les activités de ce groupe à celles des groupes de travail sur l’étiquetage et sur l’éducation et la sensibilisation des consommateurs.

- Ce groupe de travail se réunira de nouveau pour évaluer la faisabilité, les nouveaux partenaires et les ressources nécessaires ainsi que pour ajuster le plan en fonction des besoins. Il créera une liste de diffusion pour la notification des mises à jour à cet égard.

- Il faudra sensibiliser les gens sur les recommandations des groupes d’intervenants et démontrer aux développeurs de passerelles, grâce à l’initiative de passerelle domestique sécurisée, que ces recommandations sont réalisables, fournissant ainsi à l’industrie un cadre pour le développement d’appareils sécurisés.

Recommandations axées sur les jeunes et domaines de recherche ultérieure

- Éducation : Des politiques en matière d’éducation sont particulièrement critiques pour les jeunes. Les gouvernements fédéral et provinciaux/territoriaux devraient collaborer avec des organisations de la société civile pour élaborer des programmes d’études et d’autres initiatives pouvant servir de forums de discussion et de sensibilisation à l’IdO et à d’autres questions liées à la technologie dans l’ensemble du système d’éducation canadien.

- Conversation : L’un des atouts des médias sociaux en tant que moyen de motivation est sa capacité à stimuler la conversation et à susciter un intérêt généralisé pour des sujets ou des événements précis grâce aux effets multiplicateurs des réseaux personnels qui en découlent. Catalyser un intérêt personnel et une curiosité authentiques au moyen d’un dialogue ouvert, qui relie un problème précis comme la sécurité de l’IdO à des préoccupations ou des récits sociaux plus larges, est le moyen le plus efficace de diffuser une prise de conscience et d’inspirer.

- Exploration : L’engagement efficace et le renforcement des capacités nécessiteront également une analyse plus approfondie de l’état actuel de l’interaction des jeunes avec les plateformes numériques et de leurs connaissances en la matière.

- Diversité et multipartisme améliorés : Les possibilités d’implication doivent être promues et non déviées vers certains types d’organisations plutôt que d’autres.

- Participation intégrée : Approche qui évite de demander aux personnes beaucoup d’heures supplémentaires tout en incorporant des occasions d’apprendre et d’utiliser l’IdO et d’autres technologies émergentes (ainsi que de participer à l’élaboration des politiques) dans des activités normales d’éducation ou de formation.

- Changements de politiques : Les décideurs du monde entier peuvent utiliser les meilleures pratiques des réglementations existantes et proposées pour éclairer et inspirer les bases d’une approche de la protection des données pour les appareils IdO.

- Collaboration : La gouvernance d’Internet implique une variété d’organisations d’horizons très divers. Le sujet de la sécurité de l’IdO couvre de nombreux domaines interconnectés, chacun ayant un certain nombre de groupes se concentrant sur eux. Pour éviter les doubles emplois, il faut avoir davantage de collaboration et d’harmonisation entre ces groupes, tant au niveau communautaire qu’international.

Le groupe de travail sur l’amélioration de la sécurité de l’IdO

Un groupe de travail sur la mise en œuvre, composé de membres de l’OC, des autres groupes de travail et d’un groupe multipartite, a été formé à la sixième et dernière réunion multipartite afin de veiller à la mise en œuvre des recommandations et aux prochaines étapes. Les intervenants profiteront de ce groupe pour coordonner les éléments qui suivent et y contribuer :

- Une campagne coordonnée d’éducation et de sensibilisation sur l’IdO destiné à la consommation utilisant le cadre de responsabilité partagée.

- La participation du Canada aux processus de normalisation nationaux et internationaux (l’accent étant mis sur l’implication et la facilitation des contributions des organisations de consommateurs, de la société civile et des jeunes), en particulier la transformation de T200 en une norme binationale, et la mise sur pied d’une série ISO/ CEI 27000 ainsi que de la norme MUD de l’IETF.

- La participation du Canada aux initiatives internationales de sécurité de l’IdO, intégrant ou adaptant la trajectoire définie par les recommandations et les contributions au rapport final, incluant l’IoT Policy Platform (plateforme politique de l’IdO) d’Internet Society[8] , l’Internet of Secure Things (Internet des objets sécurisés; ioXt[9] ), l’IoT Alliance Australia (alliance australienne de l’IdO; IoTAA[10]), la mise en œuvre de l’Acte législatif sur la cybersécurité de l’Union européenne, etc.

- Le développement de la passerelle domestique sécurisée, de l’étiquette de sécurité binaire et des normes associées.

Notes de fin

[1] Un processus multipartite est particulièrement bien adapté pour dégager des idées lorsque les dimensions d’un problème sont incertaines, tout comme ses solutions (si elles existent), ou lorsque les gens n’ont aucune réponse en général ou qu’il n’y a pas de consensus quant aux réponses ou aux approches possibles.

[2] Les participants étaient presque unanimes pour dire que « Le terme IdO définit tout appareil, dispositif ou périphérique qui n’est pas traditionnellement accessible par Internet ou qui transmet des données en ligne. Ces appareils, dispositifs et périphériques ont généralement des lacunes en matière de mesures de sécurité intégrées, risquant ainsi de causer des problèmes ou de devenir des sources de préjudices. »

[3] Voir l’Annexe I.

[4] https://www.ntia.doc.gov/files/ntia/publications/ntia_iot_capabilities_oct31.pdf

[5] http://www.imove.com/blog/how-to-switch-nest-thermostat-accounts-when-you-move/ [en anglais seulement]

[6] “OpenWrt is an open source project for embedded operating system based on Linux, primarily used on embedded devices to route network traffic.” » Extrait de Wikipedia [en anglais] : https://en.wikipedia.org/wiki/OpenWrt

[8] https://www.internetsociety.org/iot/iot-security-policy-platform/