Savants fous. Poupées possédées. Zombies lents. Cette fête d’Halloween sera l’occasion pour nous de voir les clichés des films d’horreur prendre vie. C’est évident qu’on prend plaisir à les regarder, mais quelles leçons pouvons-nous en tirer ? Et si ces films pouvaient nous enseigner ce qu’il ne faut pas faire ? Nous avons étudié cinq films d’épouvante pour découvrir ce qu’ils pourraient nous apprendre sur la confiance accordée à Internet.

L’appel vient de l’intérieur de la maison.

Le téléphone ne cesse de sonner, chaque retentissement est plus effrayant que le précédent. Dring ! « Est-ce que tu es seul (e) à la maison ? » Dring ! « Est-ce que tu as fermé les portes à double-tour ? » Dring ! « Vérifie au sous-sol. » C’est seulement à ce moment-là que vous réalisez que le harceleur a toujours été dans la maison.

Nous verrouillons nos portes pour rendre nos maisons plus sûres, mais nous ne pensons pas toujours à la sécurité des appareils que nous connectons à nos réseaux domestiques. Un appareil connecté, mais non sécurisé, peut exposer l’ensemble de votre réseau ainsi que les autres appareils qui s’y trouvent. Ce qui signifie que la menace à la cybersécurité peut bel et bien venir de l’intérieur de la maison. En protégeant votre réseau domestique, vous limitez l’exposition de vos appareils aux menaces en ligne et contribuez à l’atténuation des risques qu’ils peuvent représenter pour les autres. Vous pouvez renforcer la sécurité de votre réseau en recourant au chiffrement, à un mot de passe fort et à un pare-feu qui protégeront votre réseau WiFi domestique.

Parfois, votre voiture ne démarre pas au moment où vous en avez vraiment, vraiment besoin.

Vous vous êtes échappé d’un hôpital abandonné et êtes parvenu à rejoindre votre voiture. Vous êtes maintenant penché sur le volant. La main tremblotante, vous tournez le contact. Seulement, il y a un problème. La voiture refuse de démarrer. C’est à ce moment-là que vous apercevez l’autocollant sur la fenêtre. La dernière visite de contrôle a eu lieu il y a plus d’un an.

Effectuez régulièrement la maintenance de vos appareils et vos applications de manière à ne pas vous retrouver coincé dans une situation délicate. Si un appareil ou une application possède une fonctionnalité de mise à jour automatique, activez-la ! Aucun système n’est parfaitement sécurisé. Les failles de sécurité sont toujours découvertes et corrigées par des mises à jour. Tout ce qui est connecté à Internet, des ampoules au thermostat, doit être mis à jour.

Construisez une barricade.

Les zombies arrivent. Ils vous ont poursuivi jusque dans la dernière pièce de la maison. Vous poussez la chaise contre la porte, en espérant que cela pourra les retenir le temps que vous vous échappiez. Au moment critique, vous entendez le craquement du panneau de particules et voyez la porte s’ouvrir brutalement. Vous regrettez alors amèrement d’avoir fait vos achats au rayon des articles en solde d’IKEA.

Essayer de sécuriser une porte avec des meubles fragiles est une mauvaise idée, alors pourquoi feriez-vous confiance à un mot de passe faible, du genre « letme1n », pour protéger votre messagerie, vos appareils et tout ce dont vous dépendez ? Peu importe la complexité du cryptage de votre appareil ou de votre application, si quelqu’un arrive à trouver votre mot de passe, il pourra accéder à vos données. Veillez à utiliser des mots de passe forts, pensez à les remplacer régulièrement et activez l’authentification à deux facteurs (2FA) pour vos applications et services. Si vous appliquez ces mesures, il sera difficile pour les personnes mal intentionnées d’accéder à vos données.

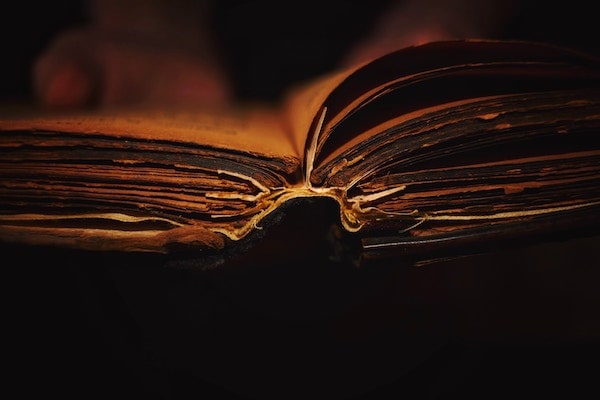

Il y a ce vieux livre, pleins d’indices, qui pourrait vous aider.

Le livre semble perdu au milieu des autres. Il est lourd et recouvert de poussière et rédigé dans une langue mystérieuse. Vous l’ignorez d’abord, mais quand vous commencez à voir des apparitions de fantômes, vous réalisez que vous auriez dû y prêter attention dès le début.

La plupart du temps, nous ignorons les textes en petits caractères et survolons avec négligence les accords d’utilisateur et les politiques de confidentialité pour cliquer sur « Accepter ». Il s’agit souvent d’informations sur les données collectées et la façon dont elles sont partagées. Lorsque nous avons connaissance de ces informations, nous pouvons faire des choix plus judicieux en ce qui concerne les applications et les appareils que nous utilisons, la quantité d’informations que nous partageons avec eux et la manière dont nous définissons nos autorisations et nos paramètres de confidentialité.

Des objets, qui semblent à première vue ordinaires, peuvent renfermer des secrets.

Un peu comme un miroir, pas vrai ? Il ne s’agit certainement pas d’un portail vers un monde souterrain sinistre. Le fait de chanter une comptine devant une personne n’invoquera pas de démons. Lorsque vous regardez dans le miroir pour remettre vos cheveux en ordre, vous ne verrez aucun fantôme debout, derrière vous, à la recherche de sa fiancée perdue.

Des cartes de crédit aux téléviseurs intelligents, nous utilisons de nombreux objets dans la vie quotidienne sans nous douter qu’ils pourraient nous causer du tort en mettant en péril notre confidentialité et notre sécurité. Toutefois, il est possible de se protéger de ces objets ordinaires en recourant au cryptage. Certains appareils et services peuvent utiliser le cryptage, mais ne l’activez pas par défaut. Prenez quelques minutes pour vérifier si vos appareils ou services utilisent déjà le cryptage ou si vous devez l’activer. Vous pouvez également basculer vers des applications de messagerie offrant un cryptage de bout en bout.

Le déni est un bon moyen de vous mettre dans le pétrin.

Connaissez-vous ce personnage qui refuse de croire qu’il y a un danger ? Celui qui ignore les coups sur la fenêtre ? C’est le type de personnage qui ne survit pas après la première scène.

Vous n’êtes pas obligé d’être cette personne. En prenant des mesures adéquates pour assurer votre sécurité et protéger votre vie privée, vous devez devenir le héros de votre propre film.

Enfin, ne vous aventurez jamais seul (e) dans des coins inconnus.

Vous campez avec cinq de vos amis, les plus photogéniques et les plus proches, lorsque des événements troublants commencent à se produire. Ce qui est drôle, c’est que vous ne vous rappelez pas avoir laissé les phares de votre voiture allumés. Et quel est ce cri qui provient des bois ? Vous décidez de tirer tout cela au clair. Vous vous trouvez désormais à trois mètres de l’entrée du sentier abandonné lorsque vous réalisez que vous que vous auriez mieux fait de rester avec vos amis.

Qu’il s’agisse de renforcer le routage Internet, d’aider à réduire la fracture numérique mondiale ou de façonner son avenir, nous faisons d’Internet un meilleur endroit pour travailler ensemble.

Rejoignez-nous ! Travaillons ensemble pour construire un Internet ouvert, sécurisé, fiable et accessible à tous.